Dalla categoria Strane anomalie: Microsoft ha risolto un’anomalia inspiegabile nella sua rete che instradava il traffico verso example.com – un dominio riservato a scopo di test – a un produttore di cavi elettronici con sede in Giappone.

Sotto RFC2606—uno standard ufficiale gestito dalla Internet Engineering Task Force—example.com non è accessibile a nessuno. Risolve invece gli indirizzi IP assegnati all’Internet Aside Names Authority. Questa designazione ha lo scopo di impedire a terze parti di essere bombardate dal traffico quando sviluppatori, penetration tester e altri necessitano di un dominio per testare o discutere problemi tecnici. Invece di nominare un dominio instradabile su Internet, dovrebbero scegliere example.com o altri due, example.net e example.org.

La configurazione errata è scomparsa, ma va bene?

L’output del comando terminale cURL mostra che i dispositivi all’interno di Azure e altre reti Microsoft stanno instradando parte del traffico verso un sottodominio di sei.co.jp, un dominio appartenente a Sumitomo Electric. È prevista la maggior parte del testo risultante. L’eccezione sono le risposte basate su JSON. Ecco l’output JSON di venerdì:

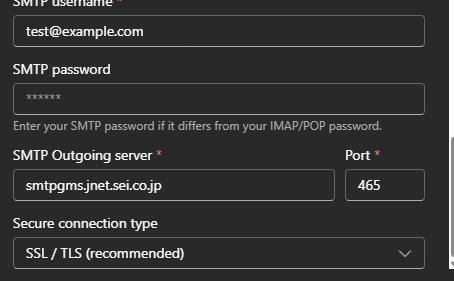

{"email":"email@example.com","services":(),"protocols":({"protocol":"imap","hostname":"imapgms.jnet.sei.co.jp","port":993,"encryption":"ssl","username":"email@example.com","validated":false},{"protocol":"smtp","hostname":"smtpgms.jnet.sei.co.jp","port":465,"encryption":"ssl","username":"email@example.com","validated":false})}

Allo stesso modo, quando si aggiunge un nuovo account per test@example.com in Outlook, il risultato sarà simile al seguente:

In entrambi i casi, i risultati mostrano che Microsoft sta instradando il traffico email verso due sottodomini sei.co.jp: imapgms.jnet.sei.co.jp e smtpgms.jnet.sei.co.jp. Il comportamento è stato il risultato di Microsoft Individuazione automatica servizio

“Non sono certamente un esperto del funzionamento interno di Microsoft, ma questo sembra un errore di configurazione comune,” Michael TaggartUn ricercatore senior sulla sicurezza informatica presso l’UCLA Health. “Il risultato è che qualcuno che tenta di impostare un account Outlook su un dominio example.com potrebbe inviare accidentalmente credenziali di prova a quel sottodominio sei.co.jp.”

Quando venerdì pomeriggio è stato chiesto perché Microsoft stesse facendo questo, un rappresentante non ha avuto risposta e ha chiesto più tempo. Lunedì mattina l’instradamento inappropriato non si verificava più, ma il rappresentante non aveva ancora risposta.