Il vantaggio principale della RAM di maltrattamento è che richiede attrezzature che costano meno di $ 50 per fermarsi. Consente inoltre la decrittazione attiva, il che significa che i dati crittografati possono essere letti e manomissione. Inoltre, funziona contro SGX e SEV-SNP, fino a quando non lavorano con i moduli di memoria DDR4.

Intercettazione

IntercettazioneNel frattempo, solo lavorare con DDR4 è limitato solo alla rottura SGX, anche se i ricercatori affermano che probabilmente funzionerà contro la protezione AMD che funzionerà con un lavoro extra. Wiretap, tuttavia, consente solo la decrittazione passiva, il che significa che i dati protetti possono essere letti, ma la memoria dei dati non può essere scritta nell’area protetta della memoria. I costi dell’interposer e l’analisi dei dati sui prigionieri costano da $ 500 a $ 1000 per le attrezzature rispetto alla mazza di RAM.

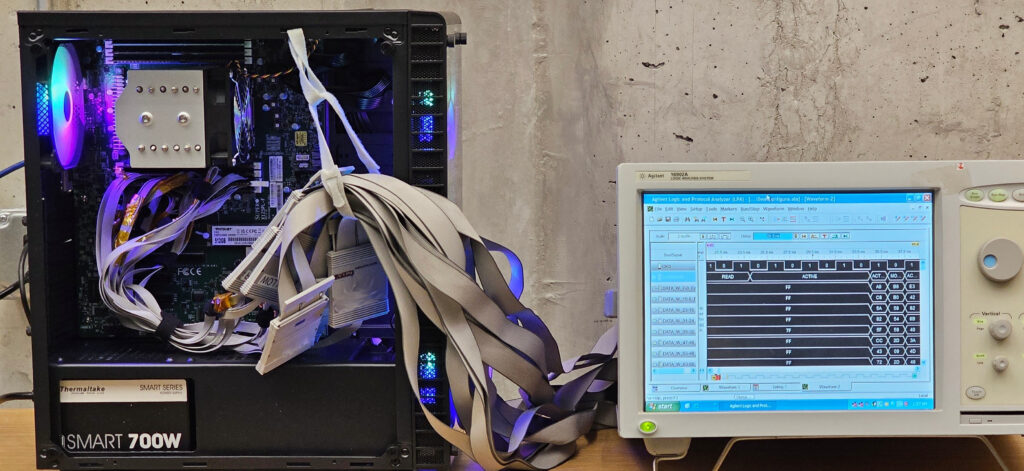

Interposizione interposta.

Credito: seto, ecc.

L’interposer Wiretap è un argomento allegato all’analista.

Credito: seto, ecc.

Come la RAM di maltrattamento, la Wiretap sfrutta la crittografia deterministica, l’attacco successivo utilizza il testo cifrato in un elenco di text in chiaro noti dal cifono. Infine, l’attacco può recuperare un’adeguata cifox della chiave autentica.

Zenkin ha spiegato:

Supponiamo che tu abbia un elenco crittografato di parole che verranno utilizzate per formare frasi in seguito. Conosci l’elenco in anticipo e ottieni un elenco crittografato nello stesso ordine (quindi conosci ogni parola e mappatura nella crittografia ad esso correlata). Quindi, quando affronti una frase crittografata, accetti semplicemente la crittografia di ogni parola e abbini il contrario della tua lista. Per parola per parola, puoi decrittografare l’intera frase. In effetti, probabilmente puoi decrittografare l’intera conversazione fino a quando la maggior parte delle parole non è nella tua lista. Nel nostro caso, creiamo un dizionario tra gli algoritmi ECDSA e le crittografia ad essi relative a loro, quindi utilizziamo questo dizionario per recuperare questi valori non appena questi valori compaiono, il che ci consente di rimuovere la chiave.

I ricercatori di Wiretap sono andati a mostrare i tipi di attacchi che erano possibili quando un’opposizione ha compromesso con successo la sicurezza SGX. Come intel SpiegazioneUno dei principali vantaggi di SGX è l’autenticità lontana, un processo che verifica prima l’autenticità e l’integrità di altri software in esecuzione all’interno di VM o Enclave e non è stato intervenuto. Una volta che il software è stato ispezionato, la merda è un certificato firmato digitalmente introducendo il software testato alla parte remota e una chiara fattura di salute certificata del software è sicura.