Group-IB Senior Digital Forensic e in risposta all’evento, il nome dell’esperto Le Fung ha scritto: “Uno dei componenti insoliti di questo caso è l’uso dell’accesso fisico per installare un dispositivo a torta di lampone”. “Questo dispositivo è stato direttamente collegato allo stesso interruttore di rete dell’ATM, posizionato efficacemente all’interno della rete interna della banca Il Raspberry Piti era dotato di un modem 4G, consentendo l’accesso remoto ai dati mobili.”

Per mantenere la diligenza, UNC2891 ha anche compromesso con un server di posta perché aveva una connessione Internet costante. Raspberry Pie e Mail Server Backdoor contatteranno quindi il server di monitoraggio della banca come intermediario. Il server di monitoraggio è stato scelto perché aveva accesso a quasi tutti i server all’interno del data center.

Server di monitoraggio della rete come mediatore tra Raspberry Pie e Mail Server.

Credito: Group-IB

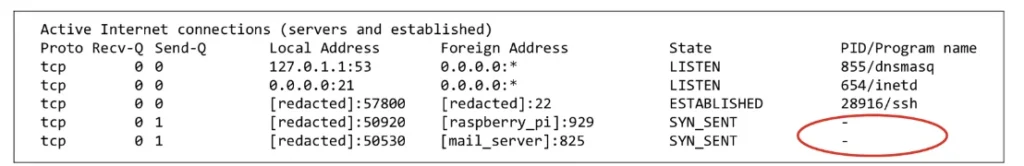

Poiché Group-IB inizialmente stava studiando la rete della banca, i ricercatori hanno notato un comportamento anormale sul server di monitoraggio, incluso un segnale di abbaiaggio in uscita ogni 10 minuti e ripetuti tentativi di connettersi a un dispositivo sconosciuto. I ricercatori hanno quindi utilizzato uno strumento forense per analizzare i contatti. L’attrezzatura ha identificato gli endpoint come una torta di lampone e un server di posta, ma non è stata in grado di identificare i nomi dei processi responsabili della Becking.

Lo strumento forense Trize non è in grado di raccogliere il nome del processo pertinente o l’ID relativo alla presa.

Credito: Group-IB

Non appena la pancetta è stata spedita, i ricercatori hanno catturato la memoria del sistema. Si è identificato come il processo di revisione lightdmUn processo relativo a un’open source Lightdm Display Manager. Il processo sembrava valido, ma i ricercatori hanno pensato che fosse sospetto perché il binario LightDM era installato in un luogo insolito. Dopo ulteriori indagini, i ricercatori hanno scoperto che i processi di backdoor personalizzati erano intenzionalmente mascherati nel tentativo di rimuovere i ricercatori dal profumo.

Fung ha spiegato:

Il processo di backdoor è intenzionalmente vincolato dall’attore attraverso l’uso della mascassa del processo. In particolare, il binario è chiamato “LightDM”, il sistema Linux duplica il gestore display LightDM valido trovato sul sistema Linux. Al fine di aumentare la frode, il processo è implementato con un argomento simile a una linea di comando di parametri validi, ad esempio,

Lightdm-session Child 11 nel tentativo di identificare ed evitare analisti forensi confusi durante l’indagine di 19 post-commercio.

Questi backdors si stavano attivamente connessi sia al Raspberry PI che al server di posta interno.

Come accennato in precedenza, i processi sono stati mascherati utilizzando il supporto Linux Bind. Dopo questa scoperta, il misuratore di gruppo-IB ha aggiunto la tecnica come “T1564.013 nella struttura del misuratore di gruppo-IB e CK-nascondi i manufatti: i supporti di legame”.

Group-IB non ha detto dove fosse l’attrezzatura di commutazione compromessa o come gli aggressori sono stati in grado di piantare la torta di lampone. L’attacco è stato rilevato e fermato prima che il backdoor Cocatap UNC2891 fosse in grado di raggiungere l’obiettivo finale dell’infezione con la rete di commutazione ATM.