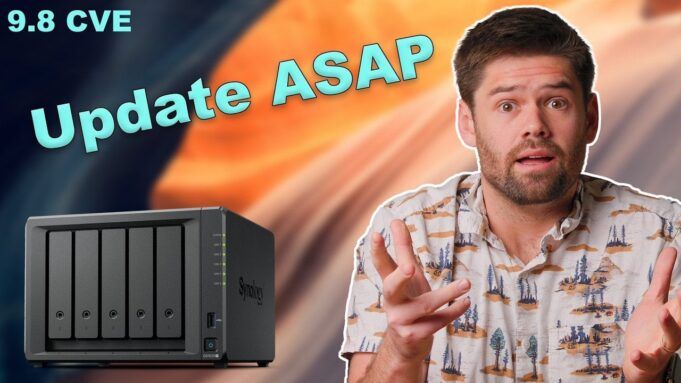

quanto sei al sicuro NAS Synology Ora? Se non l’hai aggiornato di recente, la risposta potrebbe essere più preoccupante di quanto pensi. In questa guida, Spacerex spiega come una vulnerabilità appena scoperta, CVE-2026-24061potrebbe consentire agli aggressori di ottenere un vantaggio accesso root non autorizzato nel tuo sistema con sorprendente facilità. Con un punteggio di gravità di 9,8 su 10, questa falla sfrutta il protocollo TNET obsoleto, mettendo a rischio innumerevoli dispositivi, soprattutto quelli esposti a Internet. Se ti affidi alle impostazioni predefinite o non hai disabilitato TNET, il tuo sistema potrebbe essere una bomba a orologeria per violazioni di dati e controllo non autorizzato.

Questa analisi spiega i passaggi importanti da intraprendere per proteggere Synology NAS e altri sistemi basati su Linux da questo exploit ad alto rischio. Dalla disabilitazione dei protocolli Telnet non sicuri alla verifica che il tuo dispositivo esegua gli ultimi aggiornamenti DSM, imparerai come proteggere il tuo sistema da potenziali attacchi. Saprai anche perché è così vecchio protocollo Come TNET è una responsabilità crescente e come le misure proattive possono proteggere i tuoi dati sensibili. L’urgenza è reale, ma le soluzioni sono semplici: agire ora può fare una grande differenza.

Vulnerabilità critica del Synology NAS

TL;DR Fatti principali:

- CVE-2026-24061 è una vulnerabilità critica nel protocollo TNET legacy, con un punteggio di gravità di 9,8, che consente agli aggressori di ottenere l’accesso root ai sistemi interessati senza autenticazione.

- I sistemi abilitati per TNET ed esposti a Internet sono quelli maggiormente a rischio, rendendo necessaria un’azione immediata per prevenire accessi non autorizzati e violazioni dei dati.

- Le principali fasi di mitigazione includono l’aggiornamento dei dispositivi Synology NAS alle versioni DSM più recenti, la disabilitazione di TNET, l’autorizzazione degli aggiornamenti automatici e la limitazione dell’esposizione Internet dei sistemi critici.

- L’adozione di protocolli sicuri come SSH e HTTPS, la rimozione di protocolli obsoleti e il controllo regolare delle configurazioni del firewall e della rete sono importanti per la sicurezza a lungo termine.

- La manutenzione proattiva del sistema, la formazione degli utenti e l’eliminazione delle tecnologie non sicure sono fondamentali per ridurre la superficie di attacco e proteggersi dalle minacce emergenti alla sicurezza informatica.

Comprendere CVE-2026-24061

La vulnerabilità deriva da una grave falla in TNET, un protocollo considerato insicuro e obsoleto dal 2015. È necessario un solo comando per sfruttare questa debolezza, offrendo agli aggressori un vantaggio accesso root non autorizzato Per server non sicuri. I sistemi con TNET abilitato e accesso a Internet sono i più a rischio, poiché l’attacco non richiede autenticazione e può essere eseguito in pochi secondi. Ciò rende imperativo affrontare immediatamente il problema per prevenire accessi non autorizzati e potenziali violazioni dei dati.

Passaggi per proteggere il sistema

Per mitigare i rischi posti da CVE-2026-24061, è importante adottare immediatamente le seguenti misure:

- Aggiorna il tuo Synology NAS: Assicurati che sul tuo dispositivo sia installato l’ultimo aggiornamento DSM che risolve questa vulnerabilità:

- DSM 7.3.2 Aggiornamento 1

- DSM 7.2.2 Aggiornamento 6

- DSM 7.2.1 Aggiornamento 9

- Abilita aggiornamenti automatici: Configura il tuo sistema per installare automaticamente gli aggiornamenti di sicurezza, garantendo protezione contro future vulnerabilità.

- Disabilita TNET: Disabilita completamente il vecchio protocollo Telnet. Invece, usa ssh Per un accesso remoto sicuro al tuo sistema.

- Limita l’esposizione a Internet: Evita di esporre il NAS o altri sistemi direttamente a Internet. Evita il port forwarding o l’assegnazione di indirizzi IP pubblici a questi dispositivi.

Aggiorna Synology al più presto – CVE-2026-24061

Scopri di più su Synology leggendo i nostri articoli, guide e funzionalità precedenti:

Rafforzare le pratiche di sicurezza

La scoperta di CVE-2026-24061 sottolinea l’importanza di adottare forti misure di sicurezza. Per ridurre l’esposizione a vulnerabilità simili, prendi in considerazione l’implementazione delle seguenti best practice:

- Elimina i vecchi protocolli: Rimuovi Telnet e altri protocolli non sicuri da tutti gli ambienti di produzione per ridurre i vettori di attacco.

- Limitare l’accesso alla rete: Configura il firewall per consentire solo al traffico locale affidabile di accedere al NAS e ad altri sistemi critici.

- Esamina le regole del firewall: Controlla e aggiorna regolarmente le impostazioni del firewall per bloccare le connessioni non autorizzate e garantire la conformità agli standard di sicurezza.

- Utilizza protocolli crittografati: Affidati a metodi di comunicazione sicuri come SSH e HTTPS per proteggere i dati in transito e impedire l’intercettazione da parte di soggetti malintenzionati.

Queste misure non solo affrontano la minaccia immediata posta da CVE-2026-24061, ma aiutano anche a stabilire solide basi per la sicurezza informatica a lungo termine.

valutazione dell’impatto

Se TNET è già disabilitato sul vostro sistema o i vostri dispositivi non sono esposti a Internet, il rischio di sfruttamento è notevolmente ridotto. Tuttavia, questa vulnerabilità ricorda chiaramente i pericoli associati ai protocolli più vecchi e non crittografati. I sistemi che si basano su tali protocolli sono intrinsecamente più vulnerabili agli attacchi, rendendo importante eliminarli gradualmente a favore di alternative moderne e sicure.

Aggiornando e implementando i vostri sistemi misure di sicurezza proattivePuoi ridurre la superficie di attacco e proteggere i dati sensibili da accessi non autorizzati. La revisione regolare della configurazione di rete e l’eliminazione dei servizi non necessari sono passaggi importanti per mantenere un ambiente sicuro.

prossimi passi attuabili

Per garantire che il sistema rimanga sicuro e protetto da CVE-2026-24061, intraprendere immediatamente le seguenti azioni:

- Verifica gli aggiornamenti software: Confermare che Synology NAS e altri server basati su Linux eseguano gli aggiornamenti più recenti per correggere le vulnerabilità note.

- Disabilita TNET: Controlla se il protocollo Telnet è abilitato sul tuo dispositivo e disabilitalo immediatamente se è ancora in uso.

- Controlla la configurazione della sicurezza: Esegui una revisione approfondita del firewall e delle impostazioni di rete per garantire che siano in linea con le migliori pratiche di sicurezza attuali.

- Educare gli utenti: Formare gli amministratori di sistema e gli utenti sull’importanza dei protocolli sicuri e sui rischi associati alle tecnologie meno recenti.

L’adozione di queste misure non solo ridurrà i rischi associati a CVE-2026-24061, ma rafforzerà anche il tuo atteggiamento generale in materia di sicurezza informatica, riducendo la probabilità di incidenti futuri.

punti chiave

La vulnerabilità CVE-2026-24061 evidenzia l’importanza fondamentale della manutenzione proattiva del sistema e dell’eliminazione dei protocolli legacy come TNET. Seguendo i consigli menzionati, puoi proteggere il tuo Synology NAS e altri sistemi basati su Linux dagli exploit. Rimanere vigili sugli aggiornamenti, adottare protocolli crittografati e proteggere la configurazione di rete sono passaggi essenziali per proteggersi dalle crescenti minacce alla sicurezza informatica.

Credito mediatico: spacerex

Archiviato in: Hardware, Notizie sulla tecnologia, Notizie principali

Ultime offerte di gadget Geeky

Divulgazione: Alcuni dei nostri articoli contengono link di affiliazione. Se acquisti qualcosa tramite uno di questi link, Geeky Gadgets può guadagnare una commissione di affiliazione. Scopri la nostra politica di divulgazione.