X-VPNgestito da Rete LightningLink Pte. Ltd. ha condiviso un aggiornamento sul cosiddetto segnale stradale Attacchi (spesso chiamati ciechi in/on-path nella ricerca). L’azienda spiega cosa ha verificato in prove controllate, come sta lavorando con i fornitori di piattaforme e cosa possono fare gli utenti di tutti i giorni in questo momento.

versione veloce

- Test controllati di X-VPN non hanno rilevato dati in chiaro al di fuori del tunnel crittografato.

- I segnali osservati sono legati al modo in cui alcuni sistemi operativi gestiscono il traffico per impostazione predefinita, non alla crittografia VPN interrotta.

- X-VPN ha inviato elementi e tempistiche di test a Google attraverso i canali di sicurezza ufficiali.

- Filtraggio di invio Linux per ridurre il traffico sonda indesiderato sull’interfaccia del tunnel.

- Mitigazioni Android in fase di valutazione (a livello di app, non root), con cautela riguardo ai compromessi stabilità/prestazioni.

- È in corso la revisione da parte di terzi dell’applicazione della registrazione, del comportamento di crittografia e dell’integrità del tunnel.

cosa significa veramente

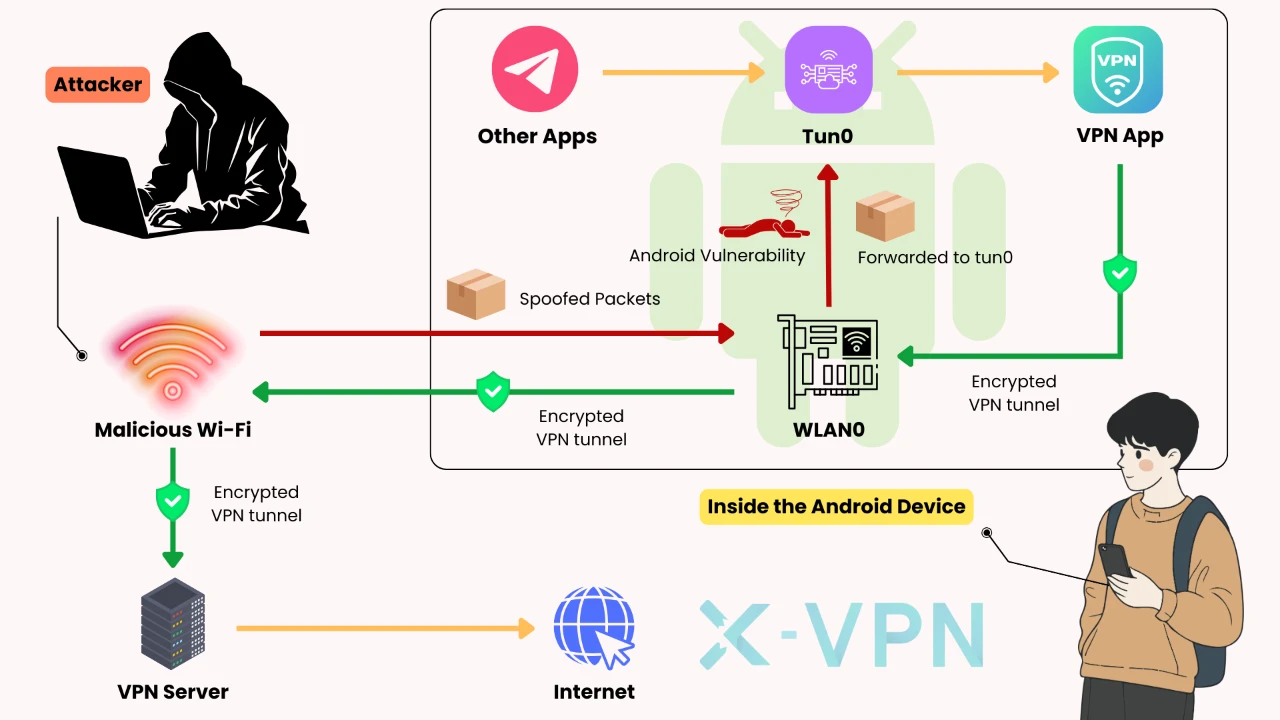

Tramite Wi-Fi non protetto (si pensi a un hotspot canaglia), un utente malintenzionato può inviare piccoli pacchetti di “test” e vedere se un dispositivo risponde. Da queste risposte, possono dedurre che utilizzi una VPN o provare a intercettare la connessione. Questo è il comportamento del traffico, non la decrittazione. I tuoi messaggi rimangono crittografati.

In pratica, il playbook prevede due fasi:

- Identificazione – Controllare le risposte ovvie;

- ostacolo – Tentativo di reimpostare o interrompere una sessione attiva. Questi controlli non rivelano contenuti crittografati.

Come è stato testato X-VPN (e perché è importante)

Per evitare distorsioni di prodotto, gli ingegneri hanno condotto gli stessi test su più sistemi operativi e li hanno ripetuti con diverse app VPN note in condizioni simili. I risultati, i timestamp e i registri sono stati condivisi con Google attraverso il suo servizio di sicurezza ufficiale. Per motivi di sicurezza, non vengono pubblicate istruzioni dettagliate che potrebbero consentire un uso improprio.

Cosa ha visto X-VPN (raggruppati per tipo di segnale, non per marca)

chiaramente visibile in circostanze specifiche

Negli scenari che coinvolgono determinate impostazioni predefinite di Android, le sonde su misura possono innescare risposte a livello di dispositivo che gli esterni possono misurare. Poiché le VPN basate su app su Android utilizzano l’API VPNService e non controllano la rete del kernel, colmare completamente il divario richiede una modifica delle regole a livello di sistema operativo da parte del fornitore della piattaforma.

dipendente dalla configurazione

Su Linux, possono emergere effetti simili se il routing/filtro è permissivo. Poiché Linux consente regole di sistema più rigide, l’attuale client X-VPN ora rilascia pacchetti inaspettati sull’interfaccia del tunnel per abbreviare ciò che può essere visto sulle reti ostili.

Non riprodotto come modello equivalente

Nell’ambito della documentazione di X-VPN e della revisione della letteratura pubblica, iOS, macOS e Windows non hanno mostrato lo stesso segnale stabile.

Cos’è la spedizione e cosa c’è dopo

divulgazione coordinata

Gli artefatti, le note di riproduzione e le date sono stati inviati a Google per supportare la valutazione a livello di piattaforma.

rafforzamento di Linux

Il filtraggio a livello di interfaccia è attivo per rimuovere il traffico indesiderato prima che generi una risposta.

attività Android

Si stanno testando euristiche non root a livello di app per attenuare gli effetti di rilevamento; Possono aiutare in alcuni casi ma non possono sostituire le regole di sistema.

revisione indipendente

È in corso una valutazione di terze parti che copre l’applicazione del no-log, il comportamento di crittografia e l’integrità del tunnel. Seguirà una sintesi pubblica.

Per una guida più dettagliata puoi dare un’occhiata a questo Dichiarazione ufficiale di X-VPN riguardante gli attacchi Blind In/On-Path Qui.

Cosa possono fare i lettori oggi (vittorie rapide)

- Utilizza dati Wi-Fi o cellulari affidabili per attività sensibili; Evita hotspot sconosciuti.

- Aggiorna il tuo sistema operativo e l’app X-VPN per ricevere miglioramenti della sicurezza della piattaforma.

- Su Android, abilita il kill switch (disponibile per tutti gli utenti incluso il livello gratuito) in modo che il traffico venga bloccato quando la VPN si disconnette.

- Preferisci HTTPS nelle app e nei browser; Evita di inviare informazioni sensibili tramite HTTP.

- Se noti disconnessioni ripetute o reindirizzamenti strani, interrompi l’attività sensibile e abbandona la rete.

- Per i team IT, combina le regole degli endpoint con il filtro del gateway per rimuovere il traffico spurio o non conforme alle policy e registrare gli eventi per la revisione.

Perché X-VPN lo pubblica adesso?

Una recente discussione accademica – e una certa confusione pubblica – ha sollevato interrogativi su quali siano effettivamente i rischi. L’obiettivo di X-VPN è separare ciò che è riproducibile da ciò che non lo è, pubblicare indicazioni utilizzabili dall’utente e spingere per aggiornamenti della piattaforma in cui i sistemi contribuiscono al segnale predefinito.

istantanea della sequenza temporale

inizio ottobre 2025 -Iniziano i test interni e la riproduzione controllata.

metà ottobre 2025 – rilievi documentati; Gli artefatti sono stati inviati a Google.

Ora — Filtraggio Linux fornito; Stime Android in fase di valutazione; È in corso una revisione indipendente.

Informazioni su X-VPN

Alimentato da X-VPN Rete LightningLink Pte. Ltd. In SingaporeIl servizio supporta più opzioni di tunneling – famiglie WireGuard, OpenVPN ed Everest – con crittografia moderna e sicurezza delle sessioni, supportate da una rete globale di oltre 1.000 server.

Contatto per i media: support@xvpn.io

Fonte: X-VPN

Archiviato in: Notizie sulla tecnologia

Ultime offerte di gadget Geeky

Divulgazione: Alcuni dei nostri articoli contengono link di affiliazione. Se acquisti qualcosa tramite uno di questi link, Geeky Gadgets può guadagnare una commissione di affiliazione. Scopri la nostra politica di divulgazione.